वॉइस एजेंट्स के लिए सुरक्षित कॉलर पहचान प्रमाणीकरण फ्लो डिज़ाइन करना

जब वॉइस एजेंट्स संवेदनशील, खाता-स्तरीय कार्य करते हैं, तो मजबूत और निश्चित कॉलर प्रमाणीकरण एक केंद्रीय वास्तुकला आवश्यकता बन गया है।

Voice agents are rapidly evolving from simple FAQ responders to action-taking systems that modify accounts, process transactions, and access sensitive customer data. This shift introduces a critical challenge: How do you verify caller identity in a conversational AI system where traditional visual authentication methods don't exist?

जब कोई वॉइस एजेंट सब्सक्रिप्शन अपडेट कर सकता है, अकाउंट बैलेंस निकाल सकता है या रिफंड शुरू कर सकता है, तो उसे कॉलर की पहचान उतनी ही सख्ती से करनी चाहिए जितनी इंसानी कॉल सेंटर्स करते हैं—लेकिन पूरी तरह वॉइस-बेस्ड इंटरैक्शन के ज़रिए। इंसान एजेंट्स कंपनी की पॉलिसी फॉलो करते हैं, लेकिन AI एजेंट्स को डिटरमिनिस्टिक, टूल-बेस्ड ऑथेंटिकेशन चाहिए, जो LLM के फैसले पर निर्भर न हो।

इस आर्टिकल में हम अपने Forward Deployed Engineers के अनुभव से साबित ऑथेंटिकेशन पैटर्न्स बताएंगे, जो हमने एंटरप्राइज डिप्लॉयमेंट्स में अपनाए हैं। हम पांच मुख्य तरीके कवर करेंगे—एम्बेडेड विजेट्स के लिए सेशन-बेस्ड ऑथेंटिकेशन से लेकर टेलीफोनी-स्पेसिफिक मेथड्स और OTP वेरिफिकेशन तक—और बताएंगे कि ElevenLabs प्लेटफॉर्म पर इन्हें डिटरमिनिस्टिक वर्कफ़्लो गेटिंग के साथ कैसे लागू करें।

सबसे जरूरी बात, हम दिखाएंगे कि ऑथेंटिकेशन को सिर्फ कन्वर्सेशनल अनुमान पर नहीं छोड़ा जा सकता। इसके बजाय, इसे अलग-अलग सब-एजेंट्स, टूल-बेस्ड वेरिफिकेशन और कंडीशनल वर्कफ़्लो रूटिंग के ज़रिए डिज़ाइन करना चाहिए, ताकि सिर्फ ऑथेंटिकेटेड यूज़र्स ही प्रिविलेज्ड ऑपरेशंस तक पहुंच सकें।

डिटरमिनिस्टिक ऑथेंटिकेशन की आर्किटेक्चरल नींव

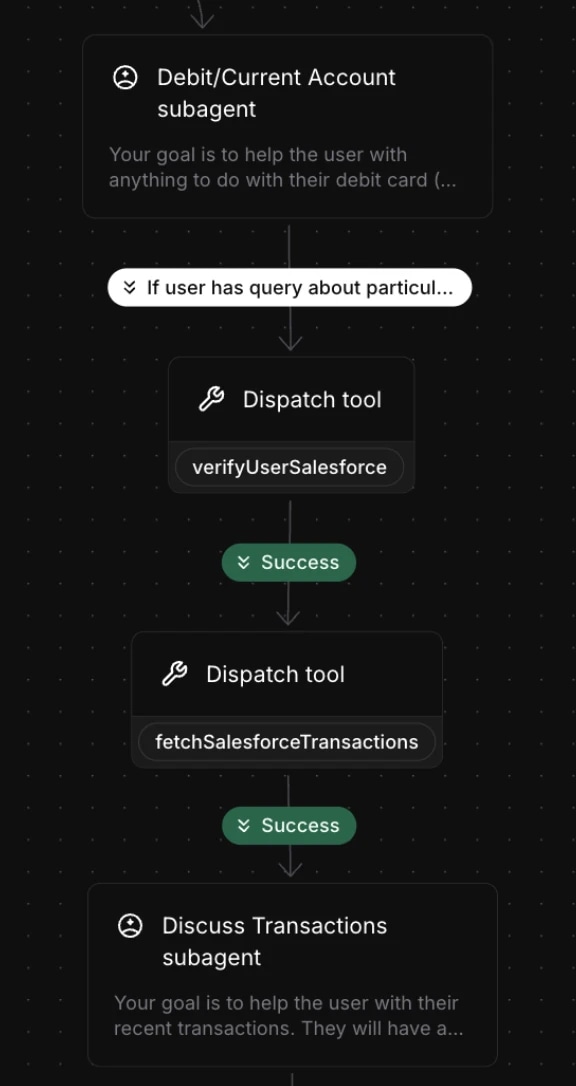

सिर्फ ऑथेंटिकेटेड यूज़र्स को अकाउंट से जुड़ी जानकारी मिले, इसके लिए हम ElevenLabs के वर्कफ़्लो के ज़रिए सख्त एनवायरनमेंट और एक्सेस सेग्रेगेशन की सलाह देते हैं। ऑथेंटिकेशन हमेशा टूल कॉल के ज़रिए लागू करें, जिसमें बूलियन सक्सेस या फेल्योर आउटपुट हो, और इसे ElevenLabs वर्कफ़्लो बिल्डर में डिस्पैच टूल की तरह सेट करें।

ट्रांसफर कंडीशन को सीधे टूल कॉल के रिजल्ट से जोड़ने पर, अकाउंट डेटा तक पहुंच वाला सब-एजेंट सिर्फ सफल ऑथेंटिकेशन के बाद ही एक्सेसिबल होता है और अनऑथेंटिकेटेड यूज़र्स से पूरी तरह अलग रहता है। इससे ऑथेंटिकेशन डिटरमिनिस्टिक रहता है, LLM के फैसले पर नहीं, और बिना वेरिफाइड आइडेंटिटी के आगे किसी भी नोड तक नहीं पहुंचा जा सकता।

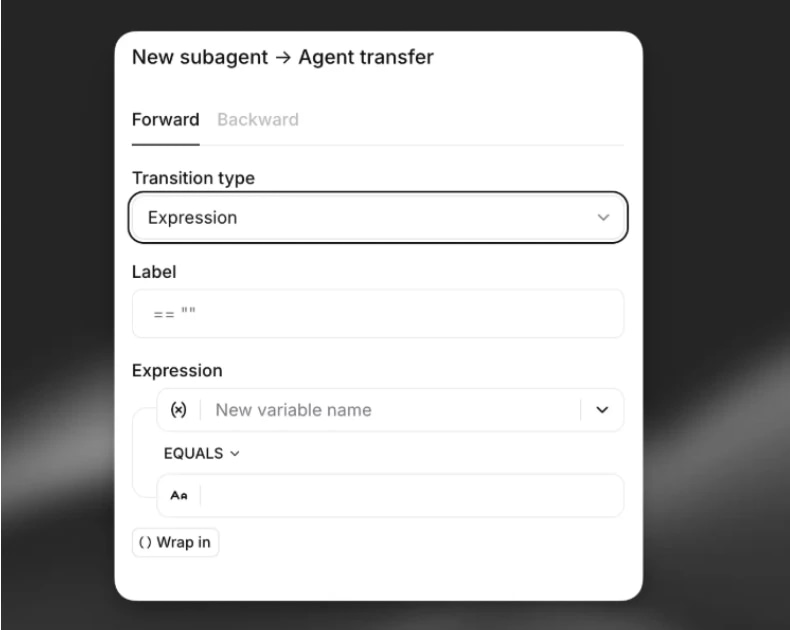

एक विकल्प के तौर पर, ट्रांसफर एक्सप्रेशन्स को भी भरोसेमंद ट्रांसफर मेथड की तरह इस्तेमाल किया जा सकता है। ये एक्सप्रेशन्स डायनामिक वेरिएबल्स को रेफर करते हैं, जो टूल कॉल के रिजल्ट से अपडेट होते हैं।

उदाहरण इम्प्लीमेंटेशन

Salesforce में यूज़र को वेरिफाई करें (टूल कॉल)। अगर सफल रहा, तो Salesforce से कस्टमर ट्रांजेक्शन डेटा निकालें (एक और टूल कॉल) और फिर यूज़र को उस सब-एजेंट के पास ट्रांसफर करें जो इस डेटा का इस्तेमाल कस्टमर से बात करने और ज़रूरत पड़ने पर बाकी काम करने के लिए करता है।

यूज़र आइडेंटिटी ऑथेंटिकेशन के तरीके

ये ऑथेंटिकेशन तरीके ElevenLabs प्लेटफॉर्म में सीधे सपोर्टेड नहीं हैं। इन्हें सर्वर-साइड टूल्स के ज़रिए लागू किया जा सकता है, जो आपके CRM या बैकएंड/डेटाबेस से जुड़ते हैं, जहां ऑथेंटिकेशन डेटा स्टोर होता है।

होस्ट एप्लिकेशन ऑथेंटिकेशन

अगर वॉइस एजेंट वेबसाइट में एम्बेड है, तो होस्ट एप्लिकेशन यूज़र सेशन डेटा (जैसे लॉग-इन स्टेटस, अकाउंट ID, या सेशन टोकन) एजेंट/विजेट शुरू करते समय डायनामिक वेरिएबल्स के ज़रिए पास कर सकता है। ये वेरिएबल्स टूल कॉल्स में अपने आप इंजेक्ट हो जाते हैं, जिससे एजेंट इंटीग्रेटेड सिस्टम्स से पर्सनलाइज़्ड डेटा निकाल सकता है, बिना अलग से ऑथेंटिकेशन कराए।

इससे सपोर्ट फ्लो स्मूद हो जाता है, क्योंकि यूज़र पहले ही होस्ट एप्लिकेशन से वेरिफाई हो चुका है। आप इसे कस्टम कॉन्फ़िगरेशन से सेट कर सकते हैं या ElevenLabs विजेट का इस्तेमाल कर सकते हैं, जिसमें रनटाइम पर विजेट कॉन्फ़िगरेशन के ज़रिए वेरिएबल्स पास किए जाते हैं (जैसे, <elevenlabs-convai dynamic-variables='{"user_id": "123", "account_tier": "premium"}'>)।

Documentation on Dynamic Variables:

नॉलेज-बेस्ड ऑथेंटिकेशन (KBA)

वॉइस एजेंट कॉलर से ऑथेंटिकेशन डेटा मांगता है, जैसे अकाउंट नंबर, पोस्टकोड, जन्मतिथि या सिक्योरिटी आंसर। एक सर्वर-साइड टूल (वेबहुक या क्लाइंट-साइड) इन वैल्यूज़ को आपके डेटाबेस (जैसे CRM या आइडेंटिटी स्टोर) से वेरिफाई करता है। टूल एक सक्सेस/फेल्योर रिजल्ट लौटाता है, जिसमें बूलियन स्टेटस (is_error) और डिस्क्रिप्टिव टेक्स्ट दोनों होते हैं। आप इसे डिटरमिनिस्टिक वर्कफ़्लो गेटिंग से लागू कर सकते हैं: ज़रूरी जानकारी मांगने के बाद, टूल डिस्पैच सेट करें और वर्कफ़्लो कंडीशनल ट्रांसफर एजेस का इस्तेमाल करें, जो टूल के सक्सेस/फेल्योर स्टेटस के आधार पर ब्रांच करते हैं और ऑथेंटिकेटेड यूज़र्स को “प्रिविलेज्ड” एजेंट नोड्स तक पहुंचाते हैं।

यह तरीका आपके धोखाधड़ी जोखिम आवश्यकताओं के अनुसार स्थिर सुरक्षा प्रश्नों और डायनामिक "आउट-ऑफ-वॉलेट" शैली सत्यापन का समर्थन करता है।

टूल्स पर डाक्यूमेंटेशन:

- https://elevenlabs.io/docs/agents-platform/customization/tools/server-tools

- https://elevenlabs.io/docs/agents-platform/customization/agent-workflows#dispatch-tool-node

सिस्टम डायनामिक वेरिएबल्स (सिर्फ टेलीफोनी)

फोन-बेस्ड बातचीत (Twilio या SIP ट्रंक के ज़रिए) में, आपके एजेंट को टेलीफोनी-स्पेसिफिक सिस्टम वेरिएबल्स का एक्सेस अपने आप मिल जाता है, जैसे system__caller_id (कॉलर का फोन नंबर)। ये वेरिएबल बातचीत शुरू होते ही अपने आप भर जाता है और दो तरह से इस्तेमाल किया जा सकता है: 1) प्रॉम्प्ट्स/मैसेज में: इन्हें डबल कर्ली ब्रेसेस में रेफर करें, जैसे {{system__caller_id}}, और ये असली वैल्यू से रिप्लेस हो जाएंगे; 2) टूल पैरामीटर्स में: टूल पैरामीटर्स को इन वेरिएबल्स के साथ सेट करें, जिससे बिना प्रॉम्प्ट में बताए साइलेंट ऑथेंटिकेशन हो सके।

उदाहरण के लिए, आप टूल को ऐसे सेट कर सकते हैं कि कॉलर ID अपने आप आपके CRM लुकअप एंडपॉइंट पर भेजी जाए, जिससे एजेंट बिना कुछ कहे चेक कर सके कि आने वाला नंबर कस्टमर के रजिस्टर्ड नंबर से मैच करता है या नहीं। टूल कॉल की जगह, ऑथेंटिकेशन को बातचीत शुरू होने से पहले चलने वाले वेबहुक की तरह भी सेट किया जा सकता है।

सुरक्षा नोट: क्योंकि कॉलर कभी-कभी फाइल में दिए नंबर के अलावा भी नंबर इस्तेमाल कर सकते हैं, या सेव किए गए नंबर अनऑथराइज्ड लोगों के पास हो सकते हैं, इसलिए कॉलर ID-बेस्ड ऑथेंटिकेशन के लिए पहले कस्टमर की सहमति जरूरी है या इसे दूसरे ऑथेंटिकेशन तरीकों (जैसे नॉलेज-बेस्ड सवाल) के साथ मिलाकर इस्तेमाल करें।

सिस्टम डायनामिक वेरिएबल्स और इनिशिएशन वेबहुक पर डाक्यूमेंटेशन:

- https://elevenlabs.io/docs/agents-platform/customization/personalization/dynamic-variables#system-dynamic-variables

- https://elevenlabs.io/docs/agents-platform/customization/personalization/twilio-personalization

एडवांस्ड नॉलेज-बेस्ड / सिक्योरिटी क्वेश्चन ऑथेंटिकेशन

एजेंट यूज़र से कुछ सिक्योरिटी सवाल पूछकर ऑथेंटिकेट कर सकता है और तभी एक्सेस देता है जब कॉलर तय संख्या में सही जवाब दे। एजेंट को प्री-डिफाइंड लिस्ट (जैसे जन्मतिथि, पोस्टकोड, पेट का नाम) से रैंडम सवाल चुनने के लिए प्रॉम्प्ट किया जा सकता है और कॉलर के जवाब टूल कॉल के ज़रिए आपके डेटाबेस से वेरिफाई किए जा सकते हैं।

ऑथेंटिकेशन टूल एक JSON रिस्पॉन्स लौटाता है जिसमें करंट सक्सेस काउंट होता है। टूल असाइनमेंट्स के ज़रिए ये काउंट अपने आप निकाला जाता है और डायनामिक वेरिएबल (जैसे auth_success_count) में स्टोर/अपडेट होता है। हर सफल वेरिफिकेशन के बाद ये वेरिएबल बढ़ता जाता है।

जैसे ही ज़रूरी वेरिफिकेशन की संख्या (जैसे 3) पूरी हो जाती है, वर्कफ़्लो एक्सप्रेशन कंडीशन डायनामिक वेरिएबल की वैल्यू चेक करती है और प्रिविलेज्ड सब-एजेंट नोड पर ट्रांजिशन करती है। एक्सप्रेशन में कंपैरिजन ऑपरेटर्स (जैसे auth_success_count >= 3) का इस्तेमाल होता है, जिससे ऑथेंटिकेशन स्टेटस के आधार पर एक्सेस डिटरमिनिस्टिकली गेट होता है।

डाक्यूमेंटेशन यहां देखें: https://elevenlabs.io/docs/agents-platform/customization/agent-workflows#edges-and-flow-control

वन-टाइम कोड

यह एक यूनिवर्सल तरीका है जिसमें यूज़र के डिवाइस पर SMS या ईमेल के ज़रिए एक वन-टाइम कोड भेजा जाता है। फिर यूज़र को वह कोड एजेंट को बताना होता है, जिससे वेरिफिकेशन के बाद एक्सेस मिलता है।

इम्प्लीमेंटेशन वर्कफ़्लो:

- कोड जेनरेशन: एजेंट सर्वर टूल कॉल के ज़रिए एक डेडिकेटेड एंडपॉइंट पर रिक्वेस्ट भेजता है। इससे एक सिक्योर, वन-टाइम कोड जेनरेट होता है और यूज़र को उसकी पसंदीदा चैनल (SMS या ईमेल) पर भेजा जाता है।

- यूज़र प्रॉम्प्ट: इसके बाद एजेंट यूज़र से कहता है कि वह मिला हुआ कोड बताए। वॉइस मोड में, यूज़र कोड बोलता है, जिसे स्पीच-टू-टेक्स्ट के ज़रिए कैप्चर किया जाता है।

- कोड वेरिफिकेशन: एजेंट यूज़र द्वारा दिया गया कोड बैकएंड वेरिफिकेशन सर्विस को दूसरे टूल कॉल के ज़रिए भेजता है। बैकएंड चेक करता है कि कोड सही है, एक्सपायर नहीं हुआ और पहले इस्तेमाल नहीं हुआ।

- वर्कफ़्लो रूटिंग: एजेंट वेरिफिकेशन रिस्पॉन्स के आधार पर रिजल्ट हैंडल करता है: सफलता: अगर कोड सही है, तो यूज़र को वर्कफ़्लो के पोस्ट-ऑथेंटिकेशन हिस्से में भेजा जाता है; असफलता: अगर कोड गलत है, तो एजेंट यूज़र से फिर से कोड डालने को कह सकता है या फॉलबैक प्रोसीजर शुरू कर सकता है (जैसे नया कोड भेजना)।

सुरक्षा के लिए: ब्रूट फोर्स अटैक्स रोकने के लिए रेट लिमिटिंग लागू करें, कोड की एक्सपायरी 3-5 मिनट रखें, और रीट्राई काउंट ट्रैक व लिमिट करें। वॉइस इंटरैक्शन में, कोड कैप्चर करते समय स्पीच-टू-टेक्स्ट की सटीकता के लिए कन्फर्मेशन प्रॉम्प्ट्स का इस्तेमाल करें।

निष्कर्ष

ये ऑथेंटिकेशन तरीके फ्लेक्सिबल बिल्डिंग ब्लॉक्स हैं, कोई एकमात्र समाधान नहीं। आपको अपनी रिस्क प्रोफाइल, रेगुलेटरी जरूरतों और यूज़र एक्सपीरियंस के हिसाब से चुनना चाहिए। कस्टमर सर्विस बॉट की सुरक्षा जरूरतें बैंकिंग असिस्टेंट से अलग होती हैं। प्लेटफॉर्म की फ्लेक्सिबिलिटी से आपकी सुरक्षा स्ट्रैटेजी बदलती जरूरतों और खतरों के साथ आगे बढ़ सकती है—हमेशा सुरक्षा और यूज़र एक्सपीरियंस के बीच संतुलन रखते हुए।

ElevenLabs टीम के लेखों को देखें

Introducing Experiments in ElevenAgents

The most data-driven way to improve real-world agent performance.